Bug2Lab — AI-коуч по безопасной разработке

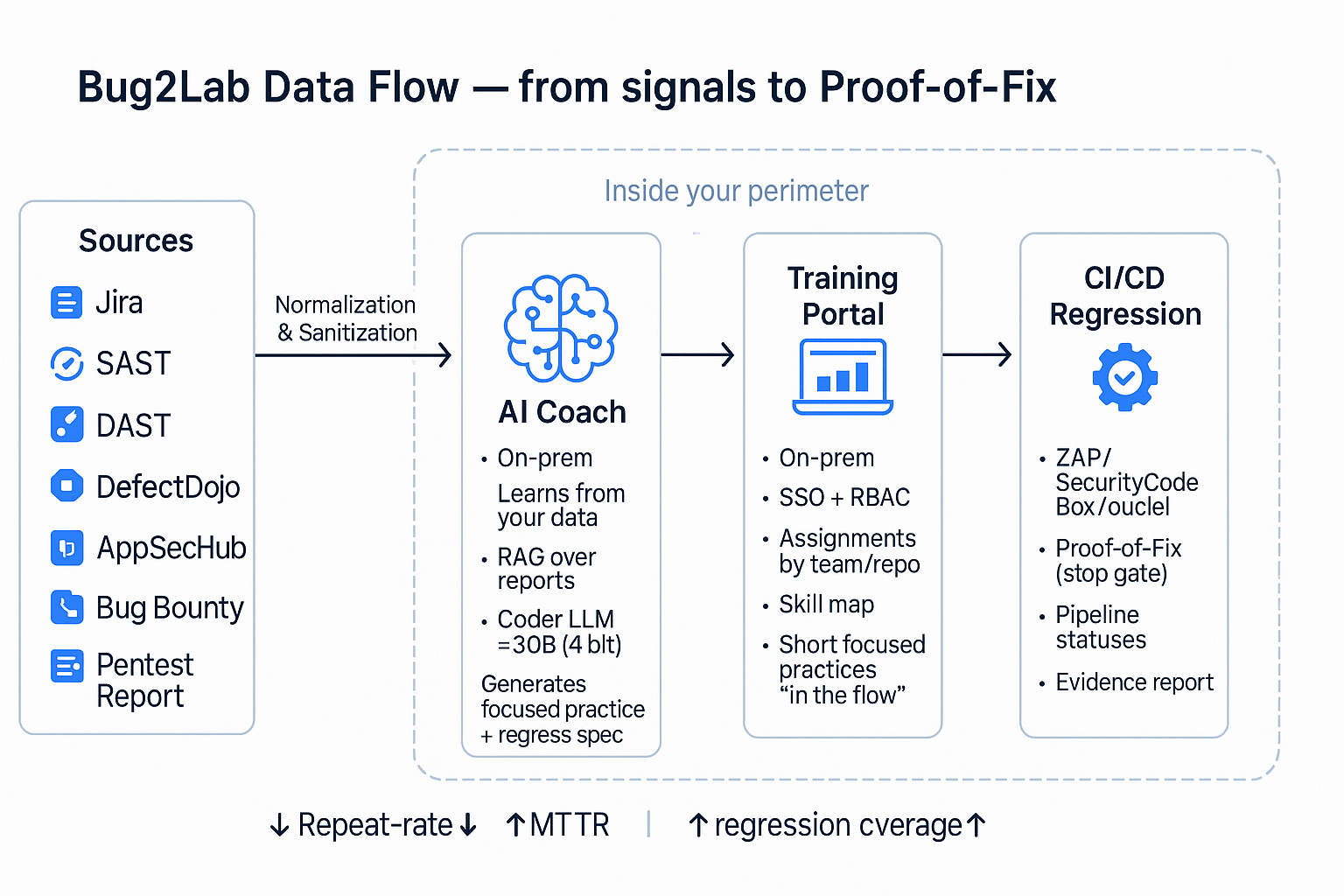

Анализирует ваши реальные уязвимости как big data, разворачивает учебный портал под ваш стек в вашей инфраструктуре и помогает снизить повторяемость ошибок за счёт практик по вашим паттернам, а не абстрактным примерам.

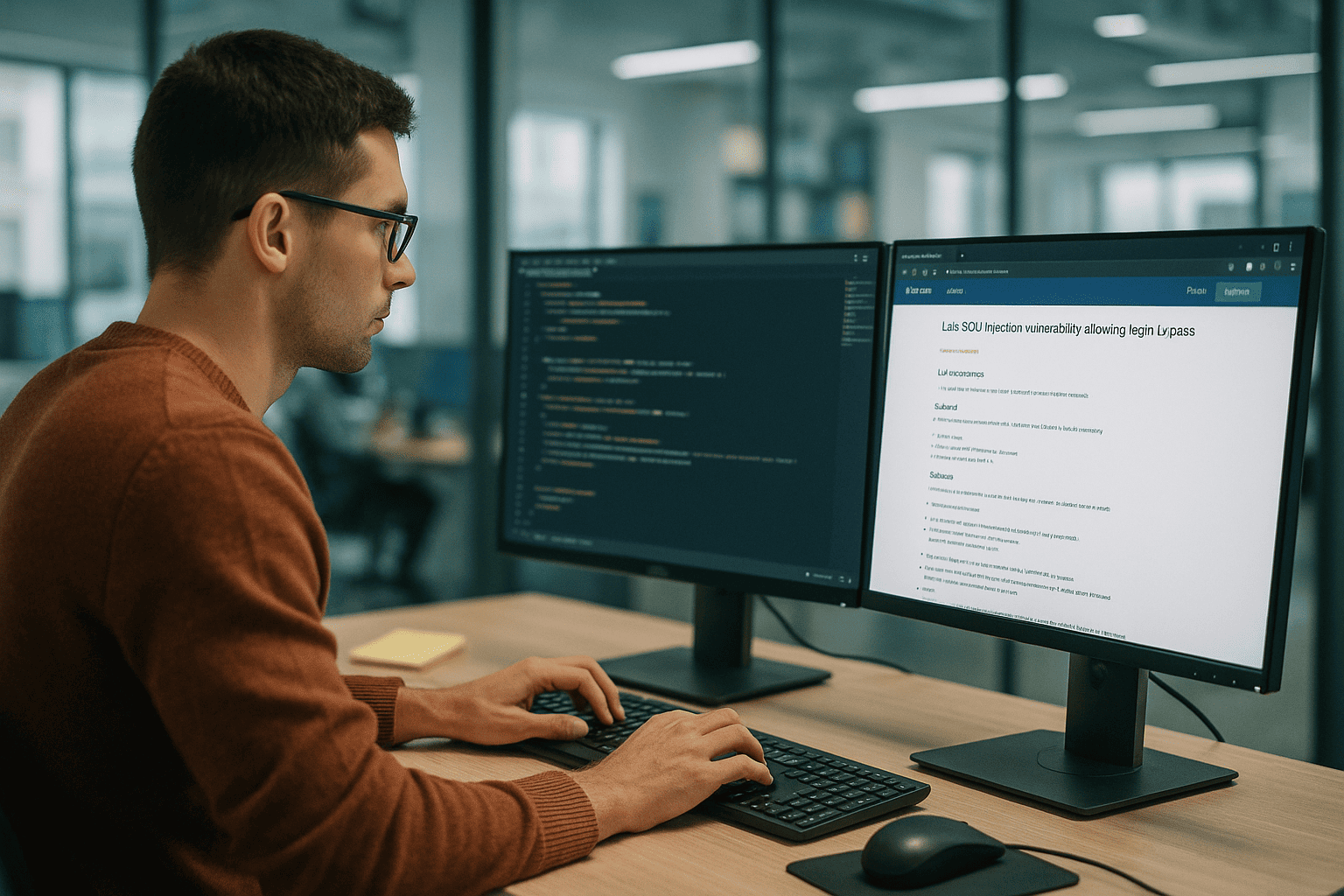

Наш Python-движок прогоняет ваши отчёты (SAST/SCA/DAST, пентест, баг-трекер) как big data, находит повторяющиеся паттерны уязвимостей и считает, какие из них дают сотни и тысячи багов.

На основе этих паттернов и реальных код-сниппетов AI помогает собрать практические лабораторные под ваш стек: задачи «найди и исправь», варианты фиксов и объяснения, почему это уязвимость.

Разработчики проходят CORE-набор (например, топ-35 лабораторных по вашим паттернам), меняют привычки в коде, а при повторном анализе новых отчётов видно, как падает повторяемость уязвимостей по этим же паттернам.